Почитав работы Паганини (не тот который скрипач ;-) , а тот который безопасник), пришел к выводу, что западные специалисты по безопасности уже давно перешли в активную работу в направлении безопасности АСУ ТП. Причем для "них" точкой отсчета является Stuxnet, т.е. 2010 год.

За без малого 3 года и мероприятий много прошло, и исследований много сделали.

Что касается мероприятий, то у нас пока только планируется первое профильное мероприятие по безопасности АСУ ТП (14 марта).

Что касается исследований, то тут у нас уже есть первые результаты (Digital Security и Positive Technologies). При этом на результаты международных исследователей мы внимания обращаем мало, да и тема пока только набирает обороты (окончательно наберет, только после выделения государственных бюджетов).

Однако, масштаб пока не соответствует западным аналогам. В частности отчету NSS Labs.

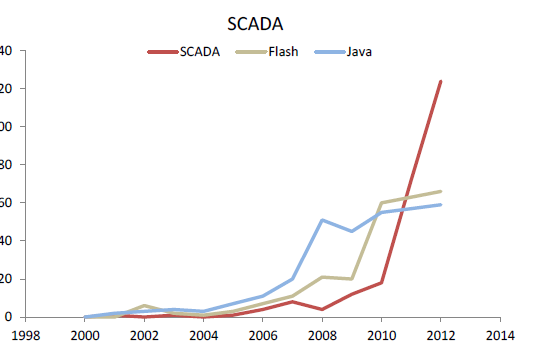

По данным отчета NSS Labs’ Vulnerability Threat Report, уязвимость таких инфраструктур, как система энергоснабжения, водоснабжения, телекоммуникации или транспортной инфраструктуры с 2010 года выросла на 600%.

В отчете говорится о существенном росте уязвимости оборудования и системного обеспечения в промышленности. К тому же исследование показало, что многие SCADA-системы слишком несовременны или устарели вовсе.

Ключевые данные из отчета:

- Количество обнаруженных слабых мест снижалось на протяжении пяти лет, пока не выросло на 12% в 2012 году;

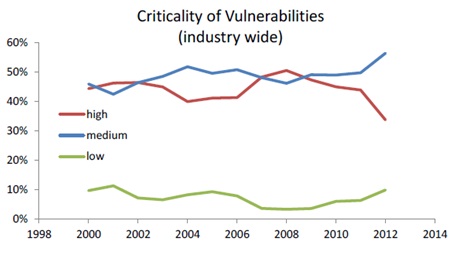

- Более чем 90% выявленных уязвимостей имеют средний либо высокий уровень опасности. Соответственно 9% всех найденных в 2012 году – это уязвимости с чрезвычайно высоким уровнем опасности (с показателем CVSS выше 9,9), к тому же не являются сложными для исследования или взлома;

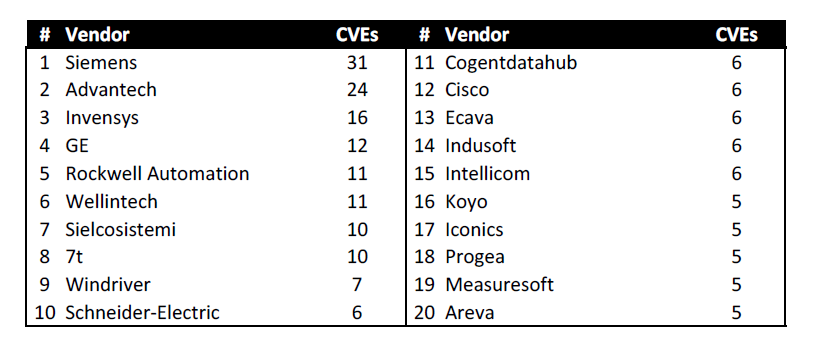

- В среднем 1 процент производителей несут ответственность за 31% выявленных уязвимостей в год;

- Только один из 10 главных производителей уменьшил количество выявленных уязвимостей в 2012 году по сравнению со средним показателям десяти предыдущих лет;

- Количество найденных уязвимостей в операционных системах от Microsoft и Apple существенно понизилось с 2011 до 2012 года, на 56% и 53% соответственно.

- Количество найденных уязвимостей в системах промышленного контроля (ICS/SCADA) возросло в шесть раз с 2010 по 2012 год.

Исследование показало, что выявленные в 2012 уязвимости повлияли на количество производителей: более чем 2600 продуктов от 1330 разных производителей имеет известные уязвимости. Но интересно то, что 73% из них это новые в этом списке производители, от которых не было уведомлений об уязвимостях на протяжении последних нескольких лет. Из исследования видно, что общая картина продолжает меняться, в зоне риска оказываются новые производители, так как все время появляются новые технологии, а с ними ─ и новые опасности.

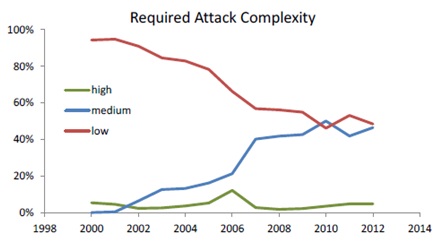

Другое важное обстоятельство вытекает из интересных результатов по измерению уровня сложности произведения успешной атаки на промышленные системы, когда злоумышленник уже получил к ним доступ. Результат показал, что отношение уязвимостей с низким уровнем сложности атаки снизилось с 90% в 2000 до 48% в 2012 году. Тем временем в этот период количество слабых мест со средним уровнем сложности атаки выросло до 2431, с 5% до 47% в 2012 году. Количество уязвимостей с высоким уровнем сложности атаки в последние десять лет оставалось стабильным, со средним показателем в 4%.

Ну и основное заключение таково, что главной проблемой SCADA-систем является то, что они не были приспособлены для подключения к Интернету. Принципиальные вопросы в системах защиты не были продуманы при самой разработке.

Ну и основное заключение таково, что главной проблемой SCADA-систем является то, что они не были приспособлены для подключения к Интернету. Принципиальные вопросы в системах защиты не были продуманы при самой разработке.

По материалам Пьерлуиджи Паганини.